CANバス・スニファー

車両データのリバースエンジニアリング(Wireshark)— CLX000

CANリバースエンジニアリングはどのように機能しますか?

#1 物理イベントをメッセージCAN IDにリンク

#2 CAN信号のビット位置と長さを特定する

#3 スケールとオフセットを特定する

#4 DBCにエントリとして追加

Wiresharkによる自動車のハッキングの使用例

以下では、WiresharkでCLX000を使用して、リバースエンジニアリングのステップ#1および#2を実行する方法を示します。

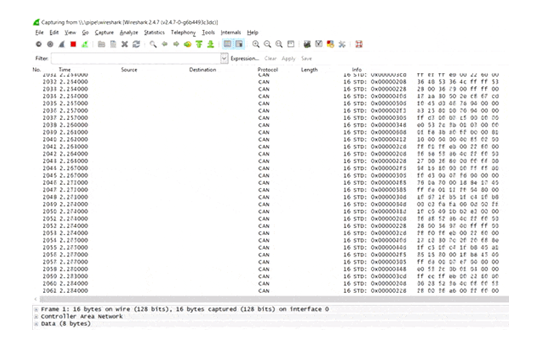

生のCANデータのストリーミング

CLX000を使用して生のCANデータのストリーミングを初めて

開始すると、画面に多くのCANパケットが表示されます。

Wiresharkは、このビューを分析するための複数のツール(フィルター、

列構成、プロット)を提供しますが、初期のリバースエンジニアリング

作業には理想的なものはありません。

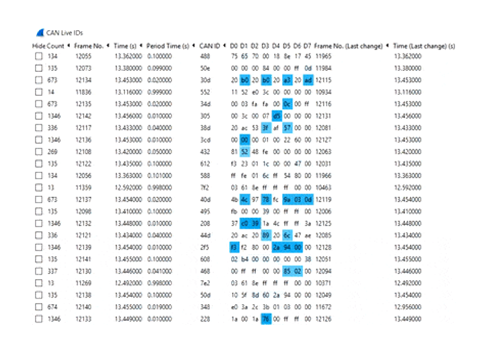

「CAN Live」機能の使用

代わりに、CAN Live Wiresharkプラグイン機能を使用するとデータの「トレース」を表示できます。

これを開くには、ストリーミング中に統計/ CANライブIDをクリックして、トレースウィンドウを表示します。

明らかなように、このビューはCAN IDごとに1行を示し、CANハッキングの優れた概要を提供します。

CANバスのデータバイトが変更されると、青色になります。バイトが一定になると、色が薄くなります。

これにより、未加工のCANバスデータパターンと物理イベント(車のワイパーをオンにするなど)を比較するときに、

即座に視覚的なフィードバックが提供されます。